POR DIEGO JEMIO / BUENOS AIRES, ARGENTINA

Un simple correo electrónico. Un mensaje de WhatsApp desde el teléfono o la computadora. Una transacción bancaria a través de Internet. Somos poco conscientes de nuestra identidad digital y de los riesgos que corremos con esos simples actos, que ya forman parte de nuestra vida cotidiana. En el mundo del crimen, la tecnología es una gran aliada. Los investigadores saben que no hay crimen sin ella y complejizan los procesos de búsqueda, mientras que los delincuentes son cada vez más sofisticados. Han ido desde los fraudes bancarios hasta el uso de las redes a fin de cometer delitos contra niños y niñas, pero todo pareciera estar apenas a un clic de distancia.

En Argentina, en enero de 2015, el fiscal Alberto Nisman fue encontrado muerto con un disparo en la cabeza en su departamento del elegante barrio de Puerto Madero de Buenos Aires. El funcionario había ganado notoriedad al investigar el atentado al edificio de la AMIA (Asociación Mutual Israelita Argentina) y también por denunciar a la entonces presidente Cristina Fernández de Kirchner, a la que atribuía la intención de encubrir el caso, junto a otros políticos.

A partir de ese caso, en el país creció el interés para estudiar carreras como Criminalística y Criminología. Algunos se acercaban con un interés genuino y otros sólo debido la curiosidad de los casos mediáticos y series de televisión, como CSI.

En tiempos de una vida hiperconectada, los especialistas señalan que se cumple la vieja regla de Edmond Locard, el padre de la criminalística: Quisqunque tactus vestigia legat. El enunciado en latín forma parte de la teoría del “Principio de intercambio” del francés. Significa que todo contacto deja una huella; que el criminal deja algo suyo en la escena del delito, al tiempo que se lleva algo del lugar. Sucedía en las escenas de Sherlock Holmes, en los asesinatos actuales que se publican a diario y en los ciberdelitos.

Gastón Intelisano es perito forense del Poder Judicial de la provincia de Buenos Aires. Desde 2011 trabaja como un órgano auxiliar de la Justicia. Cuenta que los nuevos instrumentales son cada vez más precisos a la hora de investigar un crimen en el lugar del hecho o en la sala de autopsia, sus dos sitios de trabajo.

“Cuando yo comencé, analizar una huella dactilar te llevaba un día entero y ahora tienes los resultados en minutos. Lo mismo sucede con la comparación de proyectiles: tienes microscopios muy potentes, que brindan más detalles. Los criminales más inteligentes cometen crímenes informáticos, como apropiación de datos y otras cuestiones para las que necesitas un buen background. Sin embargo, aun así el tipo que mata a alguien sabe que si no usa guantes dejará huellas y que debe limpiar los vasos porque queda algo de la saliva”, analiza el forense, que además publicó tres novelas policiales.

Intelisano confía en la tecnología como una gran aliada, aunque cree que el factor humano todavía es clave. “Es importante tener el instrumental. Sin embargo, sucede una cosa incluso en los países del primer mundo: tienen las herramientas, mas no al personal capacitado para usarla. Entonces estás en la misma situación que alguien que no cuenta con el material. Puedes obtener el resultado preciso en milímetros o en miligramos por litro, pero si no está la persona que sepa interpretarlo no entenderá lo que ve”.

El profesional cree que en su trabajo diario vendrá la revolución con la masividad de las autopsias virtuales, que hoy no se realizan debido a su gran costo. “Son imágenes tridimensionales de las estructuras internas del cuerpo. De esa forma, no se las altera de ninguna manera. Es un buen complemento de la autopsia tradicional. Cuando abrís un cuerpo, quieras o no, lo alteras y con esta tecnología podrías ver, por ejemplo, si hay agua adentro de los pulmones y los cambios que pudo haber tenido ese órgano”, agregó el especialista.

“Internet es la sociedad, aunque con menos legislación”, la define María Laura Quiñones Urquiza, diplomada en Criminología y Criminalista, y colaboradora de las fuerzas policiales y del Ministerio Público Fiscal de la Nación. “Desde que comencé a trabajar aumentaron las amenazas, que se conocen como el ciberacecho. Y otros delitos conjuntos, como el hackeo a una persona, a una empresa o a una máquina. En cuanto a las amenazas, hay un fenómeno curioso en el uso del lenguaje. Por correo, se suele utilizar una terminología más formal. Mientras que por WhatsApp se observan las reglas del agresor, con su lenguaje propio”, analizó.

Los menores suelen ser el punto más débil a la hora de los ciberataques, mediante el delito de grooming. “Hay un total descontrol –y no sólo en la Argentina sino en toda la región– sobre la pornografía infantil y la producción de contenidos de ese tipo. Los usuarios crean perfiles falsos de Facebook y adhieren a grupos que son afines a menores de edad, como series de televisión de niños y grupos de música. Las herramientas espontáneas de Facebook comienzan a sugerir perfiles afines de su interés falso. Así van prefabricando una personalidad con el propósito de seducir a los menores. Esos casos o los más avanzados delincuentes informáticos usan la herramienta de Internet con la finalidad de dañar. En el caso de estos últimos, tienen un sarcasmo y una inteligencia superior al promedio”.

Cuando Quiñones Urquiza comienza a mencionar la cantidad de programas disponibles para vigilarnos con facilidad, da una gran sensación de vulnerabilidad. Muchos de ellos incluso son de descarga gratuita. Lo mismo si se referiere a la deep web, la zona de Internet a la que no se accede por los motores de búsqueda tradicionales como Google. Allí hay un mundo de intercambio de pornografía infantil, venta de drogas y una fiesta delictiva de contraseñas y tarjetas de crédito, aunque haya gente que la use con fines nobles.

“La gran mayoría de las personas aún no comprende la magnitud del daño que pueden ocasionarles. No tienen una real idea de lo que hacen con su identidad digital ni de los datos que dan a otros sobre sí mismos”, analiza la autora de los libros Rastros criminales y Lo que cuenta la escena del crimen.

Horacio Azzolin es fiscal de la Unidad Especializada de Ciberdelincuencia de la Procuración General de la Nación argentina y un apasionado de las nuevas tecnologías. Él piensa que la Argentina tiene buena legislación en materia de ataques cibernéticos, pero que resulta necesario actualizar algunas leyes. “Las conductas cambian todo el tiempo. Fijate en la difusión no autorizada de imágenes íntimas. Es lo que se conoce como porno-venganza. Es algo reciente y la legislación aún no se actualizó. Otro tema es el robo de identidad; mucha gente utiliza esa posibilidad para cometer delitos. En la Argentina, hay proyectos de leyes que prevén sanciones”, analizó.

De cualquier forma, el abogado cree –y lo confirma en su trabajo– que toda actividad en Internet deja rastros, aún en los atacantes más expertos. Y sostiene que los delitos que se cometen en la red tienen un dinamismo distinto a los del crimen tradicional. “El cambio es permanente. Cada vez que se encuentra una solución, los atacantes buscan la forma de esquivar los controles. Existe un juego de gato y ratón entre los investigadores y los atacantes. La gente común muchas veces piensa que en Internet no le pasará nada. No se cuida, tiene contraseñas débiles y da datos a personas sin reflexionar”.

Si hay alguien indicado para dar consejos sobre cómo cuidarse de los ciberataques, es Pierluigi Paganini, director de la empresa de seguridad informática IT & Cyber-security, miembro de ENISA (European Union Agency for Network and Information Security) y especialista en deep web. Consultado por Cambio, desde Nápoles (Italia), mandó algunas indicaciones a fin de evitar caer en la trampa. “El aspecto más importante es reducir la superficie de ataque y limitar nuestra exposición en línea de acuerdo con nuestras verdaderas necesidades. Pensemos en los dispositivos móviles, que tienen grandes capacidades de almacenamiento y gestionan muchos datos sensibles. Al instalarlos, debemos establecer soluciones de seguridad e instalar las aplicaciones móviles que sólo necesitamos. Al usar las redes sociales, debemos evitar revelar demasiada información sobre nuestra vida y conexiones. Debemos ser conscientes de que el número de dispositivos que nos rodean está conectado en línea y puede ser hackeados. Debemos usar dispositivos conectados sólo si realmente los necesitamos. ¿Realmente necesita una nevera estar conectada a Internet?”, finaliza el italiano.

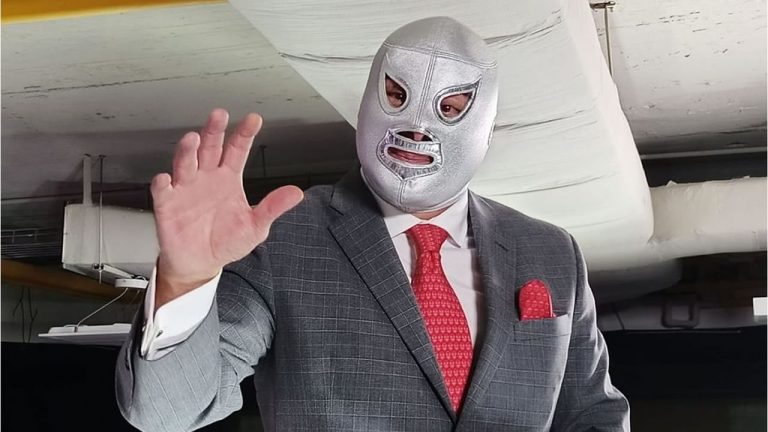

Las preguntas siguen en el aire: ¿somos conscientes de nuestra identidad digital? ¿sabemos lo que está en juego con un simple clic o en el uso frenético de nuestros teléfonos? Los atacantes esperan con paciencia, siempre son silenciosos, y hasta pueden tener un rostro amigable